phpstudy自带探针弱口令导致大批服务器沦陷,可日撸百台服务器(已成功),麻麻再也不担心我的VPN啦~用这个思想延伸下,还有几个主流php环境存在这个缺陷。。同样是大批服务器沦陷…

phpstudy 是众多站长喜欢的一款php集成环境,其傻瓜式,方便快捷的管理方式赢得了大批量的用户,接下来要说的就是phpstudy自带探针弱口令的漏洞,其实也不能算是漏洞,最多算是管理员安全意识不强造成的吧

具体操作方式

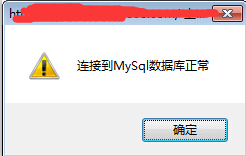

发现phpstudy利用弱口令可直接 拿数据库,getshell,从而拿服务器

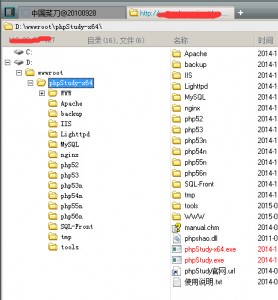

首先Google关键字:phpStudy 探针 2014 ,随便进去一个网站

接着测试,账号:root,密码root 测试mysql连接 .我实测密码对的几率在50%以上,所以在使用时一定要记得修改默认密码,删除探针文件

![]()

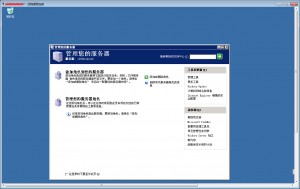

然后进去默认phpmyadmin后台,进行登录。登录之后进入SQL查询处进行写一句话,

立志于做优秀的企业技术与营销服务商。一个集品牌咨询、品牌设计、技术开发、售后服务为一体的专业团队。

seo公司

seo推广

黑帽seo技术

整站seo

英文seo

搜狗seo